بقلم علاء معلا

مهندس اتصالات ومعلوماتية

التعمية بعد الكمومية

لنتخيل أن أحدهم سينجح - خلال السنوات الخمس القادمة - في بناء حاسوب كمومي عملاق، عندئذ يمكننا القول ببساطة: إن جميع خوارزميات المفتاح العام المعروفة كُسرت بنجاح.

إن هذا الخبر العظيم سيهدد جميع عمليات التعمية الحالية، وربما - بعد أن يتداول مستعملو الإنترنت أن الحواسيب الكمومية كَسرت جميعَ خوارزميات التعمية المعروفة كالـ RSA والـ DSA والـ ECDSA - يصلون إلى قناعة تامة بأن التعمية أصبحت تقنية من الماضي ولم تعد مفيدة، لأنه لن يكون هناك أمل في تعمية المعلومات المتبادلة ضمن الشبكة، وحمايتها من أي مهاجم يحاول التجسس أو السرقة.

ولكن نظرة أعمق إلى لموضوع تجعلنا نكتشف أن مقولة "الحواسيب الكمومية تَكسر جميعَ خوارزميات التعمية المعروفة" لن تقودنا إلى مقولة "الحواسيب الكمومية ستقضي على التعمية"، وذلك لوجود تقنيات تعمية حديثة تستطيع مقاومة هذه الحواسيب.

ولمعرفة هذه التقنيات لا بد من تصنيفها ضمن الأنواع الآتية:

- التعمية المعتمدة على التهشير Hash-based Cryptography؛ وأهمها نظام التوقيع الرقمي: Merkle’s hash-tree public-key signature system (1979).

- التعمية المعتمدة على الترميز Code-based Cryptography؛ وأهم مثال عليها هو: McEliece hidden-goppa-code public-key encryption system (1979).

- التعمية المعتمدة على التشبيك Lattice-based Cryptography؛ والمثال الأهم ضمن هذه الفئة والتقنية الواعدة جدًّا في هذه المجال: NTRU public-key encryption system (1998).

- التعمية المعتمدة على المعادلات التربيعية المتعددة المتغيرات Multivariate-quadratic-equations Cryptography؛ ومن أهم الأمثلة عليها: HFEv public-key signature system (1996).

وقد صُنفت هذه الأنظمة ضمن الأنظمة المقاومة للحواسيب التقليدية والكمومية أيضًا؛ وذلك لأنه لم يتمكن أحد حتى الآن من إيجاد طريقة لتطبيق خوارزمية Shor الكمومية (المعرَّفة على أنها خوارزمية لوغاريتم متقطع للحاسوب الكمومي، وهي الخوارزمية التي تَكسر خوارزميات التعمية التقليدية) على تلك الأنظمة.

وثمة خوارزمية كمومية أخرى، هي خوارزمية Grover، نجحت في بعض التطبيقات، ولكنها بطيئة جدًّا مقارنةً بخوارزمية Shor. ثم إن اختيار مفاتيح تعمية ذات أطوال كبيرة جدًّا يسهم إلى حد بعيد في إبطال فعاليتها، لذلك لا يمكنها التصدي للتقنيات المذكورة آنفًا.

تحديات التعمية بعد الكمومية

من المعتقد أن بعض أنظمة التعمية، مثل RSA مع مفتاح مؤلَّف من أربعة آلاف بت، تقاوم هجمات أجهزة الحواسيب التقليدية الكبيرة، ولكنها لا تقاوم هجمات أجهزة الحواسيب الكمومية الكبيرة. ومن المعتقد أيضًا أن نظام التعمية McEliece مع مفتاح مؤلف من أربعة ملايين بت، سيكون مقاومًا لهجمات أجهزة الحواسيب التقليدية الكبيرة وهجمات أجهزة الحواسيب الكمومية الكبيرة أيضًا.

إذن لماذا نقلق بشأن تهديد أجهزة الحواسيب الكمومية؟ ولماذا لا نستمر في التركيز على RSA وECDSA؟

إذا أعلن شخص ما - بعد عشرة أعوام مثلاً - أنه نجح في بناء الحاسوب الكمومي العملاق، فلماذا لا ننتقل ببساطة إلى نظام McEliece وما شابهه من دون أن نفكر في تقنيات جديدة للتعمية بعد الكمومية؟

لهذا السؤال ثلاث إجابات، أو ثلاثة أسباب مهمة تفضي بالفعل إلى تحويل الانتباه إلى التعمية بعد الكمومية.

- نحن بحاجة إلى وقت لتحسين كفاءة التعمية بعد الكمومية.

- نحتاج إلى وقت لبناء الثقة في التعمية بعد الكمومية.

- نحتاج إلى وقت لتحسين قابلية استعمال التعمية بعد الكمومية.

باختصار، ربما لسنا مستعدين بعدُ للتحوُّل إلى التعمية بعد الكمومية، وربما يكون هذا التحضير غير ضروري الآن، ولن نحتاج فعلاً إلى تلك التقنيات. وربما لن يعلن أحد على الإطلاق نجاحه في بناء حاسوب كمومي عملاق. ومع ذلك، إذا لم نفعل شيئًا، وإذا برزت فجأة بعد سنوات الحاجةُ إلى التعمية بعد الكمومية، فإن سنوات كثيرة من العلم والبحث تكون قد ذهبت سدى.

نناقش فيما يلي تحديات فعالية نظم التعمية والثقة بها وسهولة استعمالها.

1. الفعالية Efficiency

ليكن b مستوى السرية المطلوب في تقنية التعمية المستعملة، عندئذ يكون نظام التوقيع باستعمال المنحنيات القطعية Elliptic-Curve مثلاً، ذا فعالية ضد الحواسيب التقليدية، وذلك لأن زمن التحقق من التوقيع سيكون من رتبة b2+O(1)، وهو كبير نسبيًّا ويكفي لاعتبار النظام مقاومًا للهجمات التقليدية.

ولكي تكون أنظمة التعمية بعد الكمومية فعالة يجب أن تصل إلى ذلك المستوى من الأداء على الأقل، وهو ما عليه أنظمة التوقيع المعرَّفة آنفًا؛ فنظام Merkle مثلاً يحتاج إلى زمن من رتبة b3+O(1) للتحقق من التوقيع.

قد تكون التعمية غير الفعالة مفيدة للذين يستعملون شبكة الإنترنت للتصفح مثلاً فقط، ولكنها لن تجدي في حالات الضغط الشديد على مخدمات الشبكة، أو في حالة تبادل معلومات شخصية هامة. فمثلاً عندما تطلب الدخول إلى موقع google سيقوم المخدم مباشرة بتحويلك إلى الوضع غير الآمن عندما تقوم بعمليات البحث فقط، وذلك لتوفير الوقت والحجم وعدم الحاجة إلى التعقيدات الكبيرة في زيادة الأمان في مثل تلك الحالات.

هذه القيود على الحجم المتاح والوقت المتوفر تفرض العديد من التحديات أمام مطوري أنظمة التعمية، وستستمر بفرض المزيد من القيود على الأنظمة بعد الكمومية. وقد أثمرت تلك التحدياتُ العديدَ من السرعات الجيدة، وستستمر هذه النجاحات مادامت الأبحاث مستمرة ولم تتوقف.

2. الثقة Confidence

إن اقتراح أنظمة Merkle أو McEliece منذ حوالي ثلاثين عامًا وحتى الآن مازال يتصدر أنظمة التعمية من حيث الكفاءة في الأداء وموثوقية الفعالية. وعندما اقتُرحت بعدهما التعمية المعتمدة على التشبيك والممثلة بنظام NTRU ازدادت كفاءة الأداء وازدادت ثقة استعمال هذه التقنية أضعافًا مضاعفة، لأن الوقت الذي تستغرقه في الكشف زاد كثيرًا مقارنة بالأنظمة السابقة (أصبح الوقت اللازم للكشف من رتبة 2b)، ومن ثَم فإن أنظمة الكسر تفقد القدرة على اختراق تلك الأنظمة، لأن الوقت اللازم لكشف هذه الخوارزميات أصبح طويلاً جدًّا.

إن استعمال الأنظمة التقليدية مازال فعالاً حتى الآن، ولكن المستعمِل لن يستطيع تحمل تكاليف تنفيذ هذه الأنظمة عند زيادة مستويات الأمان المطلوبة، لذلك سيضطر الجميع إلى التفكير في أنظمة أحدث وأسرع تستفيد من أبحاث التعمية بعد الكمومية.

ولبناء الثقة بين المستعملين في هذه الأنظمة المقترحة، يحتاج المجتمع إلى التأكد أن أبحاث تحليل هذه التقنيات من التعمية قد استغرقت وقتًا طويلاً للبحث عن الهجمات على تلك الأنظمة وعدم نجاحها في اختراق أيٍّ منها.

3. سهولة الاستعمال Usability

عندما اقتُرح نظام التعمية RSA (في الورقة التي نشرها Rivest, Shamir and Adleman)، كان يمثل وظيفة باتجاه واحد، ولكن هذا التوصيف وحده لا يكفي لاعتبار هذا النظام نظام تعمية آمنًا. لذلك لم يكتفِ المطورون في النسخ الحديثة من أنظمة RSA بإيجاد باقي القسمة للرسائل المرسلة، بل بدؤوا بتطبيق تابع عشوائي randomize function لإعطاء المعلومات الموجودة طابع العشوائية، ومن ثَم إضافة أصفار في نهاية السلاسل. ولمعالجة الرسائل الطويلة، يقوم النظام RSA بتعمية نص قصير بدلاً من الرسالة الطويلة، واعتباره مفتاح تعمية متناظرًا لتعمية الرسالة كاملة. وقد احتاجت هذه الخوارزمية العديد من السنوات، والعديد من المعايير حتى أبصرت النور وأصبحت فعالة ضد الهجمات التقليدية المعروفة.

إضافة إلى ذلك، وحتى لو تم تعريف الخوارزمية بطريقة صحيحة وفعالة، نحن بحاجة إلى تطبيقات برمجية عالية المستوى، وربما إلى تطبيقات عتادية hardware عالية المستوى أيضًا، وذلك لجعل تلك الخوارزميات قابلة للتطبيق العملي، ومناسبة للتكامل في مجموعة واسعة من التطبيقات.

ويجب أن يحرص القائمون على تنفيذ تلك الخوارزميات الحديثة على تحقيق الوصول إلى معلومات صحيحة وإلى سرعة في تحقيق عملية الوصول، وكذلك عليهم توخي الحذر من تسرب الوقت من خلال القنوات الجانبية. فقبل بضع سنوات حصل اختراق للعديد من التطبيقات التي تَستعمل RSA و AES أنظمةَ تعمية، وذلك بسبب هجمات توقيت التخزين المؤقت. فاستدعى ذلك إلى أن تقوم شركة Intel بإضافة تعليمات جديدة لأنظمة AES في وحدات معالجاتها المستقبلية، فزادت موثوقية تلك المنتجات، لكن رافق ذلك زيادة في التكاليف، وكان ذلك سببًا آخر لتوجه الأبحاث نحو أنظمة تعمية أكثر تطورًا وأقل تعقيدًا، كما في أنظمة التعمية بعد الكمومية.

مقارنة التعمية بعد الكمومية مع التعمية الكمومية

إن مفهوم التعمية الكمومية Quantum Cryptography يوسِّع مفهوم المفتاح المشترك القصير إلى مفهوم دفق مشترك لانهائي فعال. أي إن المرسِل والمستقبل يعرفان سلفًا مفتاحًا سريًّا مشتركًا بطول 256 بت مثلاً لا يمكن التنبؤ به، وتكون النتيجة عند استعمال التعمية الكمومية هي دفق مشترك سري معروف فقط عند كلٍّ من المرسِل والمستقبل بطول 1012 بت مثلاً يمكن استعماله لتعمية الرسائل المتبادلة. علمًا بأن طول هذا الدفق المشترك يزداد خطيًّا مع زيادة الوقت الذي يقضيه المرسِل والمستقبل في استعمال التعمية الكمومية.

إن هذا التوصيف للتعمية الكمومية يمكن أن يجعله مرادفًا لمفهوم التعمية الدفقية Stream Cryptography؛ وذلك لأن الشرط الأساسي في التعمية الدفقية هو أن يكون المرسل والمستقبل على معرفة بمفتاح سري مشترك لا يمكن التنبؤ به، وتكون نتيجة تلك التعمية دفقًا مشتركًا غير متوقع يمكن استعماله لتعمية الرسائل المتبادلة، ويزداد هذا الدفق خطيًّا مع زيادة الوقت الذي يقضيه المرسِل والمستقبل في التعمية.

ومع كل هذا التشابه بين التعمية الكمومية والتعمية الدفقية، فإن التفاصيل تختلف اختلافًا جوهريًّا:

- يقوم نظام التعمية الدفقية بتوليد سلسلة الخرج بوصفها تابعًا رياضيًّا دخلُه هو المفتاح المشترك، على حين أن التعمية الكمومية تَستعمل تقنيات فيزيائية عند المرسِل لتوليد بتات عشوائية سرية باستمرار، ولترميزها ونقلها إلى المستقبِل.

- يمكن استعمال التعمية الدفقية لحماية المعلومات المتبادلة، حتى بوجود عقد غير موثوقة في الطريق بين المرسِل والمستقبل، حيث يفشل التنصت على تلك المعلومات بسبب أنها غير مفهومة، على حين أن التعمية الكمومية تتطلب اتصالاً مباشرًا بواسطة الألياف الضوئية بين المرسِل والمستقبل، مما يؤدي إلى تعطل عملية التنصت تمامًا، حيث يتطلب ذلك قطع الاتصال بين المرسل والمستقبل.

- عند تنفيذ التعمية الدفقية ولو تنفيذًا كاملاً، فإن السرية الموجودة هي مجرد تخمين (بما أن التعمية لم تُكتشف، فإننا نفترض وجود هجوم وفشله)، على حين أنه عند تنفيذ التعمية الكمومية تنفيذًا كاملاً فإنها تتبع قوانين ميكانيك الكم المقبولة عمليًّا.

- إن أنظمة التعمية الدفقية الحديثة يمكنها أن تعمل على أي نوع من أنواع المعالجات المتوفرة، وتولِّد سلاسلَ أطوالها من رتبة الجيجا بايت في الثانية، كل ذلك باستعمال معالج لا يتجاوز سعره 200$، على حين أن التعمية الكمومية تحتاج إلى معالجات من أنواع خاصة وبتكلفة تتجاوز 50000$ لتوليد سلاسلَ أطوالها من رتبة الكيلو بايت في الثانية الواحدة.

قد يقول أحدهم: إن التعمية الكمومية هي جزء أساسي من التعمية بعد الكمومية، التي لن تدمِّرها الحواسيب الكمومية، ولكن هذا الطرح غير صحيح البتة. نبين فيما يلي الفروق الأساسية بين تلك الأنظمة:

- إن التعمية بعد الكمومية توفر طيفًا واسعًا من متطلبات الاتصال السري والآمن، بدءًا من عمليات المفتاح السري، وعمليات توقيع المفتاح العام، وكذلك تعمية المفتاح العام، وصولاً إلى العمليات العالية المستوى والتعقيد مثل عمليات التصويت الإلكتروني الآمن، على حين أن التعمية الكمومية تقوم بعملية أساسية واحدة هي توسيع السر المشترك القصير إلى سر مشترك طويل.

- تشتمل التعمية بعد الكمومية، إضافة إلى الأنظمة التقليدية التي ثبت أنها آمنة، على العديد من الأنظمة المنخفضة التكلفة، والتي يُعتقد بأنها آمنة كفاية، بعكس التعمية الكمومية التي ترفض مبدأ التخمين. وهذا يثير سؤالاً مهمًّا: كيف يمكن أن يكون للمرسل والمستقبل مفتاح سري مشترك منذ البداية؟

- إن الميزة الأساسية في التعمية بعد الكمومية هي أنها تحوي العديد من الأنظمة التي تُستعمل لمقاومة الهجمات الحالية في شبكة الإنترنت بتكاليف بسيطة. حيث يحتاج المرسِل والمستقبل إلى تنفيذ بعض العمليات الحسابية، وإرسال المعلومات دون الحاجة إلى تجهيزات جديدة في الشبكة، على حين أن التعمية الكمومية تحتاج إلى تجهيزات مختلفة وجديدة كليًّا، وهذه التجهيزات باهظة التكاليف مقارنة بالشبكة الحالية، وهذا يجعل من الصعب جدًّا توفرها بين المستعملين في الوقت الراهن على الأقل.

إن هذه النقاط تعني أن التعمية الكمومية قد لا تبصر النور قريبًا، وأن التوجه سيكون نحو التعمية بعد الكمومية، وهذا ما جعل العديد من الأبحاث يأخذ بهذا الاتجاه ويبتعد عن التعمية الكمومية.

ما هي الحوسبة الكمومية

ما هي الحوسبة الكمومية التعمية الكمومية

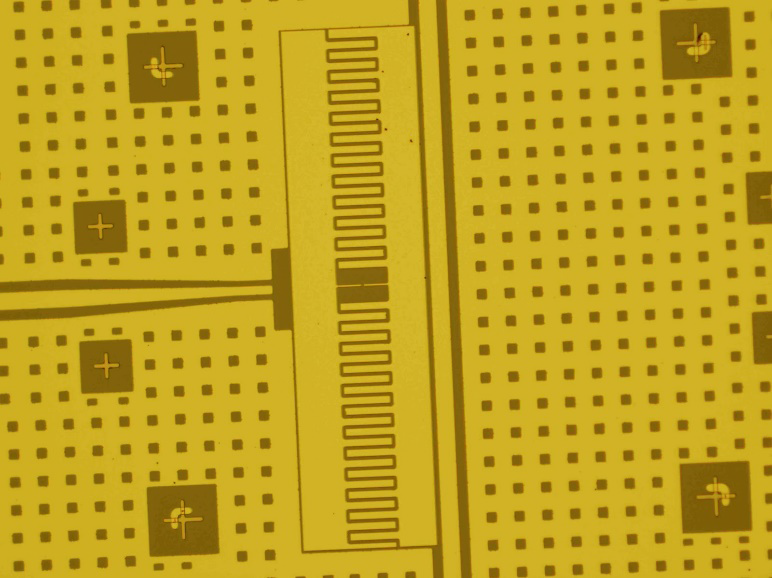

التعمية الكمومية نظم حوسبة كمومية قائمة

نظم حوسبة كمومية قائمة الحوسبة الكمومية

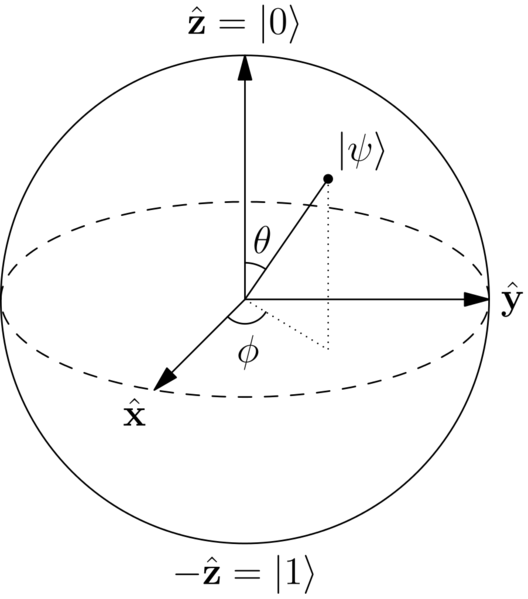

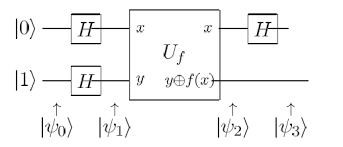

الحوسبة الكمومية خوارزميات كمومية

خوارزميات كمومية